Кіберполіція та СБУ радять, як вберегти свій комп’ютер від хакерських атак (ОНОВЛЕНО)

В Україні швидко поширюється комп’ютерний вірус, який вже паралізував роботу багатьох державний установ і приватних компаній. Хакерської атаки зазнали українські банки, енергетичні компанії, державні інтернет-ресурси, українські медіа та низка інших великих підприємств.

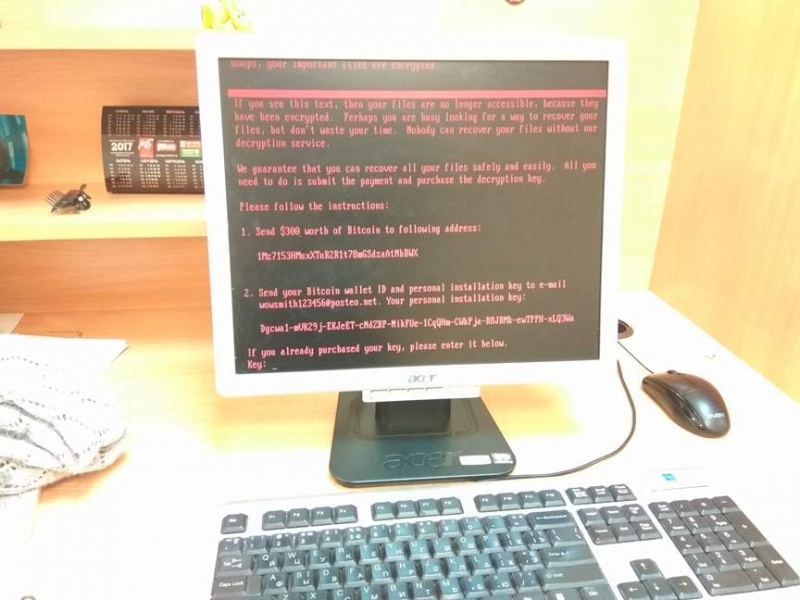

У багатьох випадках симптоми зараження вірусом схожі – комп’ютери на операційній системі Windows перезавантажуються, після чого користувачі втрачають доступ до файлів. Подекуди жертви хакерів отримують ще й повідомлення про можливість розблокування комп’ютера після перерахування зловмисникам коштів у сумі, еквівалентній 300 доларів США.

У випадку виявлення порушень у роботі комп’ютерів, що працюють у комп’ютерних мережах, кіберполіція радить негайно від’єднати їх від Інтернету та внутрішньої мережі.

Щоб запобігти несанкціонованому втручанню в роботу комп’ютера, встановіть з офіційного ресурсу компанії «Microsoft» патчі, відповідно до версії вашої операційної системи.

Переконайтеся, що на всіх комп’ютерних системах встановлене антивірусне програмне забезпечення. За необхідності встановіть та оновіть антивірусну програму. Вона повинна функціонувати належним чином і використовувати актуальні бази вірусних сигнатур.

Для зменшення ризику зараження комп’ютера небезпечним вірусом, уважно ставтеся до всієї електронної кореспонденції. Не завантажуйте і не відкривайте додатки у листах, які надіслані з невідомих адрес. Якщо вміст листа з відомої вам адреси викликає підозру, негайно зв’яжіться з відправником і перевірте факт відправки ним листа.

Зробіть резервні копії усіх важливих даних.

Помітивши порушення в роботі комп’ютера, звертайтеся з повідомленнями до поліції для негайного реагування на кіберінцидент.

Про це повідомляється на офіційній ФБ-сторінці СБУ.

Рекомендації щодо захисту комп’ютерів від кібератаки вірусу-вимагача

За даними СБУ, переважна більшість інфікувань операційних систем відбувалася через відкриття шкідливих додатків (документів Word, PDF-файлів), які були надіслані на електронні адреси багатьох комерційних та державних структур.

Атака, основною метою якої було розповсюдження шифрувальника файлів Petya.A використовувала мережеву вразливість MS17-010, у результаті експлуатації якої на інфіковану машину встановлювався набір скриптів, використовуваних зловмисниками для запуску згаданого шифрувальника файлів.

Вірус атакує комп'ютери під управлінням ОС Microsoft Windows шляхом шифрування файлів користувача, після чого виводить повідомлення про перетворення файлів з пропозицією здійснити оплату ключа дешифрування у біткоїнах в еквіваленті суми $300 для розблокування даних. На сьогодні зашифровані дані, на жаль, розшифруванню не підлягають.

Рекомендації:

Якщо комп’ютер включений і працює нормально, але ви підозрюєте, що він може бути заражений, ні в якому разі не перезавантажуйте його (якщо ПК вже постраждав – також не перезавантажуйте його) – вірус спрацьовує при перезавантаженні і зашифровує всі файли, які містяться на комп’ютері.

Збережіть всі файли, які найбільш цінні, на окремий не підключений до комп’ютера носій, а в ідеалі – резервну копію разом з операційною системою.

Для ідентифікації шифрувальника файлів необхідно завершити всі локальні задачі та перевірити наявність наступного файлу : C:\Windows\perfc.dat

В залежності від версії ОС Windows встановити патч з ресурсу:

https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx, а саме:

- для Windows XP http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

- для Windows Vista 32 bit http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

-для Windows Vista 64 bit http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

- для Windows 7 32 bit http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

- для Windows 7 64 bit http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

- для Windows 8 32 bit http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

- для Windows 8 64 bit http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

- для Windows 10 32 bit http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

- для Windows 10 64 bit http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Знайти посилання на завантаження відповідних патчів для інших (менш розповсюджених та серверних версій) OC Windows можна за адресою: https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx

5. Переконатися, що на всіх комп'ютерних системах встановлене антивірусне програмне забезпечення функціонує належним чином та використовує актуальні бази вірусних сигнатур. За необхідністю встановити та оновити антивірусне програмне забезпечення.

6. Для зменшення ризику зараження, слід уважно відноситися до всієї електронної кореспонденції, не завантажувати та не відкривати додатки у листах, які надіслані з невідомих адрес. У випадку отримання листа з відомої адреси, який викликає підозру щодо його вмісту — зв’язатися із відправником та підтвердити факт відправки листа.

7. Зробити резервні копії усіх критично важливих даних.

Довести до працівників структурних підрозділів зазначену інформацію та рекомендації, не допускати працівників до роботи із комп’ютерами, на яких не встановлено вказані патчі, незалежно від факту підключення до локальної чи глобальної мереж.

Додатково до зазначених рекомендацій можливо скористатися рекомендаціями антивірусних компаній.

https://eset.ua/ua/news/view/507/-Eset-Guidelines

a). Завантажте утиліту Eset LogCollector: http://eset.ua/ua/download/

b). Запустіть і переконайтеся в тому, що були встановлені усі галочки у вікні "Артефакти для збору".

c). У вкладці "Режим збору журналів Eset" встановіть: Вихідний двоїчний код з диску.

d). Натиснить на кнопку: Збирати (Собрать).

e). Надішліть архів з журналами.

Якщо постраждалий ПК включений та ще не виключався, перейдіть до виконання

п. 3 для збору інформації, яка допоможе написати декодер, п. 4 для лікування системи.

Із вже ураженого ПК (який не завантажується) потрібно зібрати MBR для подальшого аналізу

Зібрати його можливо за наступною інструкцією:

a). Завантажуйте з ESET SysRescue Live CD або USB (створення в описано в п.3)

b). Погодьтесь з ліцензією на користування

c). Натисніть CTRL+ALT+T (відкриється термінал)

d). Напишить команду "parted -l" без лапок, параметр цього маленька буква "L" і натисніть

e). Перегляньте список дисків та ідентифікуйте уражений ПК (повинен бути один з /dev/sda)

f). Напишіть команду "dd if=/dev/sda of=/home/eset/petya.img bs=4096 count=256" без лапок, замість "/dev/sda" використовуйте диск, який визначили у попередньому кроці і натисніть (Файл /home/eset/petya.img буде створений)

g). Підключіть флешку і скопіюйте файл /home/eset/petya.img

h). Комп'ютер можна вимкнути.

Не працюють онлайн платежі, не відправляються листи та посилання, інші сервіси можуть бути тимчасово недоступними.

Вірус шифрує файли на комп'ютері, а після цього вимагає гроші за їх розшифровку.

Спеціалісти уточнюють, що початкова інфекція відбувається через фішингове повідомлення (файл Петя.apx) або оновлення програми M.E.doc. Поширення локальною мережею – через DoblePulsar та EternalBlue, аналогічно методам #WannaCry.

Комп’ютерний вірус WCry (WannaCry і WannaCryptor) атакував близько 200 тисяч пристроїв з операційною системою Windows по всьому світу, серед яких комп'ютери лікарень, державних структур та мобільних операторів.

Дія цього вірусу також полягала в шифруванні файлів на комп'ютері, а розповсюджувачі вимагали від користувачів викуп за відновлення доступу до інформації на свої "Bitcoin" гаманці.

Зазвичай сума "винагороди" сягала 300 доларів США.

Ось поради оперативників кіберполіції, які стосувалися вірусу WCry (WannaCry), схоже вони будуть актуальними і зараз:

1. У першу чергу - встановіть останню актуальну версію операційної системи з останніми оновленнями.

2. Постійно оновлюйте програмне забезпечення, яке використовується повсякдень, лише з офіційних джерел.

3.Обов’язкова наявність останньої версії антивірусного програмного забезпечення. Користуйтеся надійними антивірусними програмами для захисту своєї системи від вимагацького ПЗ. Не вимикайте функції евристичного аналізу, оскільки вони допомагають програмі виявляти такі зразки криптолокерів, які ще не виявлялись формальними методами.

4.Налаштуйте дієву систему відновлення, щоб зараження шкідницьким ПЗ не змогло назавжди зруйнувати ваші персональні дані.

Найкращий спосіб — створювати дві резервні копії: одну для зберігання у хмарному сховищі (не забувайте користуватися службою, що автоматично здійснює резервне копіювання ваших файлів), а ще одну — для зберігання на фізичному носії (портативний жорсткий диск, флеш-накопичувач, додатковий портативний комп’ютер тощо).

По завершенні від’єднуйте ці сховища від вашого комп’ютера. Ваші резервні копії стануть у пригоді також і в тому разі, коли ви випадково видалите критично важливий файл, або станеться збій жорсткого диска.

5. Нікому не довіряйте, так як будь-який обліковий запис може бути скомпрометовано, і з облікових записів друзів у соціальних мережах, колег чи партнерів з онлайнових ігор можуть надсилатися шкідливі посилання.

Ніколи не відкривайте вкладень, що містяться в електронних листах від незнайомих людей.

Кіберзлочинці часто розсилають підроблені електронні листи, що на вигляд дуже подібні до сповіщень, які надсилають електронною поштою онлайновий магазин, банк, поліція, суд або податковий орган, спокушаючи отримувачів натиснути на шкідливе посилання та вводячи в їхню систему шкідливе ПЗ. Цей метод називається "фішинг".

6.Увімкніть в налаштуваннях на своєму комп’ютері функцію "Відображати розширення файлів".

При цьому буде набагато легше помічати потенційно шкідливі файли. Тримайтеся подалі від файлів з такими розширеннями, як ".exe", ".vbs" та ".scr".

Шахраї можуть використовувати кілька розширень, щоб замаскувати шкідливий файл як нібито відео, фото чи документ (наприклад, 11111.avi.exe або doc.scr).

7.Якщо ви виявили на своєму комп’ютері нестандартний чи невідомий процес, негайно від’єднайте його від інтернету або інших мережевих підключень (таких як домашнє підключення Wi-Fi) — це дозволить запобігти поширенню зараження.

Також скористайтеся порадами Івана Примаченко із Prometheus:

– Будьте обережні з файлами, які вам надсилають інші люди – перевіряйте їх антивірусом і здоровим глуздом (малоймовірно, що хтось надсилає вам "Скаргу з податкової" у форматі zip-архіву) перед відкриттям. Варто проігнорувати незвичні листи, листи від невідомих респондентів тощо.

– Оновіть операційну систему, браузер і антивірус до останніх версій.

– Налаштуйте резервну копію всіх необхідних вам в роботі файлів за допомогою DropBox чи інших аналогічних програм – в разі, якщо ваші файли будуть зашифровані вірусом, ви зможете відновити старі версії файлів з резервної копії.

Більше інформації щодо того, як убезпечити себе від цифрових загроз, шукайте на безкоштовному онлайн-курсі "Основи інформаційної безпеки" на Prometheus.

КОМЕНТАРІ (1)

Ці поради тут не проходять бо у 90 відсотків користувачів встановлена піратські операційні системи, оновлення яких заблоковано з сайту майкрософт.

27 червня 2017 23:51